Если вы настраиваете удалённый доступ к инфраструктуре, важно не только предоставить всем сотрудникам подключение к нужным им сервисам, но и позаботиться о безопасности. Те, кто занимались сетевыми взломами, воспользовались повсеместным переходом на удалённую работу из-за пандемии. Вместо уязвимостей в межсетевом экране и периметре рабочей сети, появилось огромное количество уязвимостей на домашних рабочих станциях. Расскажу, как от них защититься и настроить безопасный удалённый доступ.

Содержание

TeamViewer и другие программы для удалённого доступа

Простой способ организовать удалённый доступ — настроить подключение через такие программы, как TeamViewer. Но производительность таких решений невысокая. А самое главное — это небезопасно:

- Для каждого сотрудника используется отдельная точка входа: невозможно разобраться в подключении и гарантировать его качество;

- В стороннем софте могут содержаться уязвимости;

- Низкие парольные политики. Злоумышленник может просканировать пул доступных адресов TeamVeawer и подобрать пароль.

TeamViewer часто взламывают. Был случай, когда cкомпроментировали его пула адресов: у пользователей заблокировали компьютеры и украли информацию. Однажды мы даже встречались с ситуацией, когда к TeamViewer кто-то подключился и начал отправлять платежи в системе «Банк клиент». Злоумышленник дождался удобного случая и в момент отправки платежа заменил его реквизиты. К счастью, банк заблокировал платеж, и компания не пострадала.

Производители ПО для удаленного доступа не идут на контакт, когда у пользователей возникают проблемы с безопасностью. Людей, которые подключаются к рабочему столу через подобные системы, невозможно вычислить.

TeamViewer и другие программы для удаленного доступа можно использовать только для компьютерной помощи и под контролем. Включайте их на время работ, выключайте сразу после окончания и не оставляйте работающими в остальное время.

Клиент-серверное подключение

С клиент-серверным подключением можно организовать доступ к рабочему месту напрямую, не через серверы сторонней организации. Чаще всего это делается с помощью терминальных серверов Microsoft Windows. Безопасность клиент-серверного подключения зависит от того, как настроен контроль доступа. Основные варианты подключений:

- Открытый доступ к серверу и терминалам

- Доступ по IP

- Доступ по VPN

Открытый доступ к серверу и терминалу

Самый быстрый способ настроить клиент-серверное подключение — сделать открытый доступ к терминалу и рабочим местам. Любой компьютер может подключиться к серверу и работать с ним так, как если бы находился в офисе. В некоторых компаниях такое подключение используется даже для работы с 1С.

Открытый доступ к серверу небезопасен. В интернете всего около 4 млр. устройств, а в активном состоянии — ещё меньше. Чтобы просканировать сеть по всем возможным портам протоколам, достаточно двух месяцев. Если злоумышленник сканирует сеть не с одного, а с десятков или сотен устройств, время уменьшается в несколько раз.

И если к инфраструктуре открыт доступ, по общеизвестному порту rdp tcp/3389, злоумышленники могут выполнить произвольный код на стороне сервера. За последние несколько лет в протоколе rdp несколько раз находили уязвимости, которые позволяют это сделать.

Неконтролируемым доступом к инфраструктуре пользуются, чтобы заработать:

- Устанавливают в систему ПО, которое будет следить за действиями пользователей и красть финансовую информацию. Сделать это несложно: часто в компаниях пренебрегают парольными политиками, и бухгалтер может установить пароль «12345» или день рождения любимой собаки.

- Шифруют важную информацию и вымогают деньги за расшифровку

- Устанавливают ПО, которое майнит криптовалюту и повышает нагрузку на сервер. Это наименьшее зло для бизнеса.

Доступ в корпоративную среду должен получать ограниченный круг людей.

Контролируемый доступ к серверу и терминалу

Есть несколько вариантов организовать безопасный доступ к серверам компании.

Доступ по списку IP-адресов сотрудников. Для его организации можно приобрести для сотрудников статический IP-адрес или настроить подключение по адресам подсети домашнего оператора. Атаку на ваш сервер могут провести только из подсети конкретного сотрудника – это уже гораздо лучше и удобнее, чем когда мы открываем двери всему интернету.

Доступ по динамическому списку (Port Knocking). Это динамический доступ, основанный на действиях сотрудников. Можно написать скрипт, который, будет производить последовательные действия, чтобы получить доступ к нашей системе. Например: «пропинговать IP-адрес три раза, затем — с другим размером пакета, затем постучаться на другой порт – после этого откроется доступ».

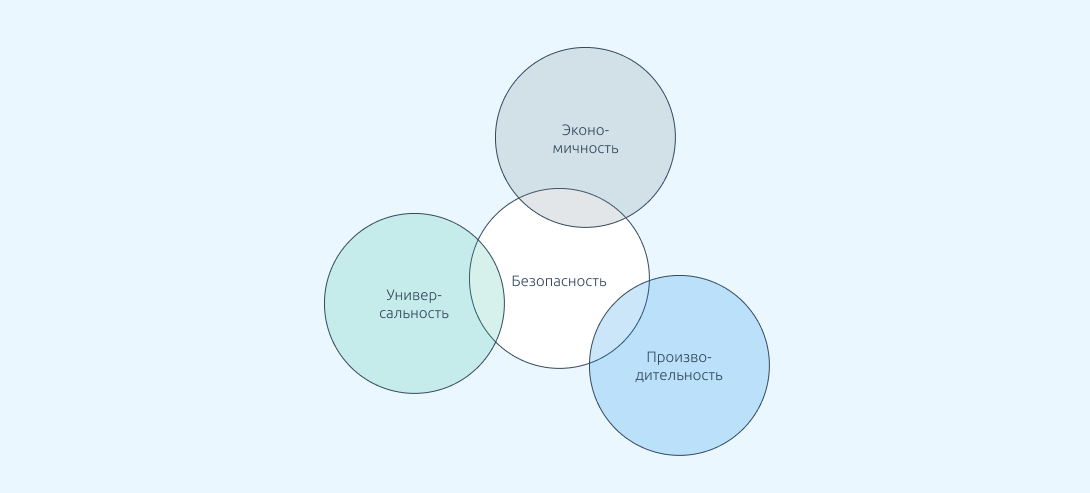

VPN-доступ. Это виртуальная приватная сеть, которую организуют технические специалисты. Технологий VPN достаточно много. Выбор VPN-решения зависит от того, что важнее для компании: производительность, цена или универсальность.

Zero Trust

Идея Zero Trust в том, что для пользователей нет прямых препятствий доступа к системе, но сама система максимально безопасна.

Пример Zero Trust – «Сбербанк.Онлайн». В него встроена собственная защита: система следит за количеством попыток входа, мониторит уязвимости, отслеживает атаки. Пользователи получают доступ информации без дополнительных средств, отделённых от информационной системы.

Для небольшого корпоративного клиента Zero Trust может включать двухфакторную авторизацию, концепцию защиты от подбора паролей, обязательные сертификаты, регулярную проверка на уязвимости.

Подход Zero Trust очень надёжный, но для его качественной организации нужно много денег. Для небольших компаний это недоступное решение.

Аренда облачных мощностей

Чтобы организовать безопасную удалённую работу, нужно подготовиться к этом заранее. Если раньше в организации работали 20-30 сотрудников без централизованной системы безопасности, перейти на удалённую работу будет достаточно сложно. Когда администраторы закупают и настраивают оборудование в спешке, ошибок не избежать. Выходом может быть аренда облака. Это недешевый сервис, но он позволяет быстро получить безопасные ресурсы.

Защита от инсайдерских угроз

Контроль рабочего времени

В офисе не приходится специально контролировать рабочее время , потому что действует корпоративная культура: сотрудники начинают рабочий день в 9, уходят на обед и возвращаются с него.

На «удалёнке» следить за рабочим графиком сложнее. Ответственные сотрудники, у которых много работы, могут не вставать из-за компьютера целый день. Но таких людей не так много. Все остальные могут заниматься своими делами, пока за ними не следят. У всех дома есть дети, кошки, холодильники – много интересных вещей, которые отвлекают. Я даже знаю примеры, когда люди пьянствовали целый день.

Возникает вопрос, как контролировать людей — ведь нельзя поставить каждому сотруднику камеру и постоянно следить за ним.

Программы для учёта рабочего времени, такие как CrocoTime или «Стахановец», фиксируют чем сотрудник занимался целый день. На эти отчёты нужны не для того, чтобы их смотрели — они используются как «театр безопасности». Когда человек знает, что за его действиями следят, он будет придерживаться рабочего времени и стараясь работать производительно. Это полезная вещь, которую можно применять.

Кража данных сотрудниками

Я знаю случаи, когда после перехода на удаленку у компании в несколько раз падали продажи. При этом число лидов не изменилось: клиенты, как и прежде, обращались к менеджерам, но сделки не заключались. В чем же дело?

Когда сотрудники работают в офисе, они негласно присматривают друг за другом: никто не будет фотографировать экран, пересылать закрытую информацию по электронной почте или пересказывать её по телефону.

Ценность информации, которую можно украсть, сфотографировав экран, бывает велика. Особенно это касается компаний, у которых дорогой лид: из сферы недвижимости или автомобильного бизнеса. В этих компаниях очень ценен даже сам номер телефона клиента.

Менеджеры, которые его видят, могут обработать заявку в своей компании и не получить ничего, кроме зарплаты. А могут продать информацию конкурентам и получить бонусы. Компания потеряет клиента, понесёт финансовые и репутационные потери.

Единственная защита от кражи лидов – оградить контактные данные лида от человека, который с ними работает. Для этого в CRM-системе должен быть скрыт номер телефона. Такая возможность есть, например в 1С-Рарус: Call Center. В ней не отображаются номера.

Телефонная станция сама делает вызов. Оператору приходит уже обезличенная информация: «Звонит клиент Роман». В CRM нет никакой информации, которую можно с выгодой украсть. Такие программы не уберегут от топовых сотрудников, которые, обычно, имеют доступ ко всей информации и от технических сотрудников, обслуживающих систему. Но риск потерять клиента снизится.

Безопасность рабочего места сотрудника

Люди часто работают из дома на собственных компьютерах. Контролировать, какое на них установлено ПО, невозможно. Часто на домашних устройствах отсутствует антивирус, может стоять Windows XP, скачанный с торрентов, троянские программы. Когда этот же компьютер используется для доступа в рабочее пространство, финансовая информации может утечь.

Решить проблему с небезопасными домашними станциями могут бездисковые терминалы. Это небольшая коробка, на которую установлена облегченная ОС со встроенным VPN. Каждому сотруднику рассылается такое устройство. Сотрудник подключает коробку к сети и сразу получает доступ к терминалу или VDI (системе виртуальных рабочих мест). Это удобный и экономичный вариант: один бездисковый терминал стоит от 6 до 12 тыс рублей. При этом нет никакой прослойки в виде домашнего компьютера.

Как настроить безопасный удалённый доступ

- Классический удалённый доступ настраивается установкой межсетевого экрана. Чаще всего для его организации используют VPN. Выбор зависит от бюджета, требований к производительности и функциональности.

- Организуйте максимально автоматизированный и понятный любому сотруднику удалённый доступ. Желательно, чтобы для подключения было достаточно запустить файлик. Если сотруднику приходится читать длинные пошаговые инструкции, это усложнит переход к удалённой работе и повысит нагрузку на техподдержку.

- Предусмотрите альтернативные доступы к системе. Это страховка на случай проблем с провайдером, ОС, WI-FI. У техподдержки должен быть план на такие случаи.

- Составьте список сотрудников и их прав: к какой информационной системе должен быть доступ у каждого отдела. Разделять права удобно с помощью VLAN. Об этом я рассказывал в статье «Как организовать сегментирование сети с помощью VLAN».

- Ограничьте доступ сотрудников к инфраструктуре. Каждый должен иметь доступ только к сервисам, с которыми работает.

Специалисты IntegraSky помогут настроить безопасный доступ для вашей организации. А для удалённого управления оборудованием и виртуализации рекомендуем решение ISPsystem.

Что умеют платформы ISPsystem

- Удалённо управляют серверами, сетевым оборудованием, питанием;

- Поддерживают работу с мультивендорной инфраструктурой в едином окне;

- Автоматизируют рутинные операции;

- Управляют правами доступа к вычислительным ресурсам;

- Виртуализируют вычислительный мощности.